Ochrona firmowych danych przed wyciekiem i kradzieżą to dziś podstawowy element zarządzania bezpieczeństwem w organizacji. Skuteczne zabezpieczenia obejmują zarówno rozwiązania techniczne – takie jak silne hasła, uwierzytelnianie wieloskładnikowe (MFA) czy aktualne oprogramowanie – jak i działania organizacyjne, np. regularne szkolenia pracowników. W tym wpisie wyjaśniamy, jak dochodzi do naruszeń danych, jakie mogą mieć konsekwencje oraz jak realnie ograniczyć ryzyko takich incydentów.

Co to jest wyciek danych

Wyciek danych (data leak) stanowi poważny problem bezpieczeństwa zarówno dla osób prywatnych, jak i firm. Występuje, gdy poufne dane (takie jak firmowe bazy danych, e-maile, wiadomości tekstowe, posty w mediach społecznościowych i inne informacje) są udostępniane osobom, które nie powinny mieć do nich dostępu.

W tym wpisie skupimy się na naruszeniu danych firmowych, pokażemy jakie są tego najczęstsze przyczyny, co robić aby takim wydarzeniom zapobiec oraz podamy najgłośniejsze data leak przykłady z ostatnich lat. Wskażemy również trendy oraz liczby związane z kradzieżą danych i przede wszystkim podpowiemy, jak się chronić?

Aby jednak dobrze zrozumieć problem dotyczący naruszenia danych, najpierw wyjaśnimy kilka istotnych pojęć:

Data leak vs data breach

Data leak po polsku to wyciek danych, natomiast sformułowanie data breach po polsku można przetłumaczyć jako naruszenie danych. Czym różnią się te dwa pojęcia?

Najprościej mówiąc, wyciek danych ma miejsce wtedy, gdy poufne dane są nieświadomie ujawniane osobom trzecim, a naruszenie danych to zdarzenie kradzieży lub umyślnego ujawnienia danych spowodowane celowo, zazwyczaj w związku z cyberatakiem.

Wyciek danych i naruszenie danych mogą mieć krytyczne konsekwencje dla firm, również w postaci olbrzymich strat finansowych. Mimo tego, że wyciek danych wiąże się zazwyczaj z zaniedbaniem, a naruszenie danych z przestępstwem, oba przypadki mogą być równie szkodliwe dla organizacji.

Kradzież danych firmy

Kradzież danych firmowych to incydent naruszenia danych, w którym osoba lub grupa osób uzyskuje nieautoryzowany dostęp do prywatnych, chronionych, poufnych lub wrażliwych informacji. Atak może być tak prosty, jak kradzież hasła do logowania do jednego konta, lub tak rozległy, jak uzyskanie numerów kart kredytowych milionów konsumentów. Cyberprzestępcy wykorzystują naruszenia danych przede wszystkim w celu uzyskania korzyści finansowych, sprzedaży stronom trzecim, otwierania nowych kont i wypłacania środków z kont bankowych.

Jak dochodzi do naruszenia danych

Najczęściej naruszenia danych występują z powodu luki w systemie organizacji, indywidualnego ataku lub błędu pracownika. Oto jak dochodzi do większości naruszeń danych:

- Cyberataki- są to ataki ukierunkowane, w których często wykorzystuje się złośliwe oprogramowanie do kradzieży lub uzyskania nieautoryzowanego dostępu do danych przedsiębiorstwa. Istnieje wiele technik, które atakujący mogą wykorzystać do uzyskania nieautoryzowanego dostępu do danych firmy, w tym oprogramowanie ransomware lub ataki phishingowe.

- Kradzież lub utrata aktywów- czasami nieautoryzowane pozyskiwanie danych może nastąpić w wyniku fizycznej kradzieży. Przykłady obejmują kradzież lub utratę firmowego laptopa, urządzenia mobilnego, dysku twardego lub danych logowania zapisanych na karteczce samoprzylepnej. Przenośne urządzenia firmowe są często niezaszyfrowane lub nawet pozostawiane niezablokowane.

- Złośliwy insider- kradzież bazy danych przez pracownika. Taka osoba może ujawniać poufne informacje konkurencji lub hakerowi, aby zaszkodzić firmie, zaszkodzić reputacji konkretnej osoby lub zwyczajnie osiągnąć zysk finansowy.

Co zrobić jeśli moje dane osobiste wypłynęły lub zostały ukradzione

Jeśli Twoje dane osobowe wypłynęły w wyniku naruszenia bezpieczeństwa, zaleca się natychmiastowe podjęcie działań. Poniższe kroki pomogą Ci uniknąć kradzieży tożsamości i chronić Twoje finanse.

- Ustal szczegóły naruszenia: Jakie dane wyciekły lub uzyskano do nich dostęp? Te informacje określą Twoje dalsze kroki. Cyberprzestępcy kradnący loginy do mediów społecznościowych stwarzają znacznie inne ryzyko niż na przykład wyciek informacji finansowych lub numeru ubezpieczenia.

- Poinformuj swój Bank i sprawdź swój raport kredytowy: Poproś o raporty kredytowe i dokładnie je sprawdź pod kątem podejrzanych zapytań, nowych rachunków, których nie otworzyłeś, i innych nieprawidłowości. Dodaj alerty o oszustwach do swoich kont. Ten alert ostrzega wierzycieli, aby zweryfikowali Twoją tożsamość przed udzieleniem pożyczki lub kredytu i umożliwia dodatkowe bezpłatne raporty kredytowe.

- Zmień hasła: jeśli atakujący przejęli Twoje dane logowania podczas naruszenia bezpieczeństwa danych, jak najszybciej zmień i wzmocnij swoje hasła. Nigdy nie używaj tego samego hasła do więcej niż jednego konta.

Koszt naruszenia danych

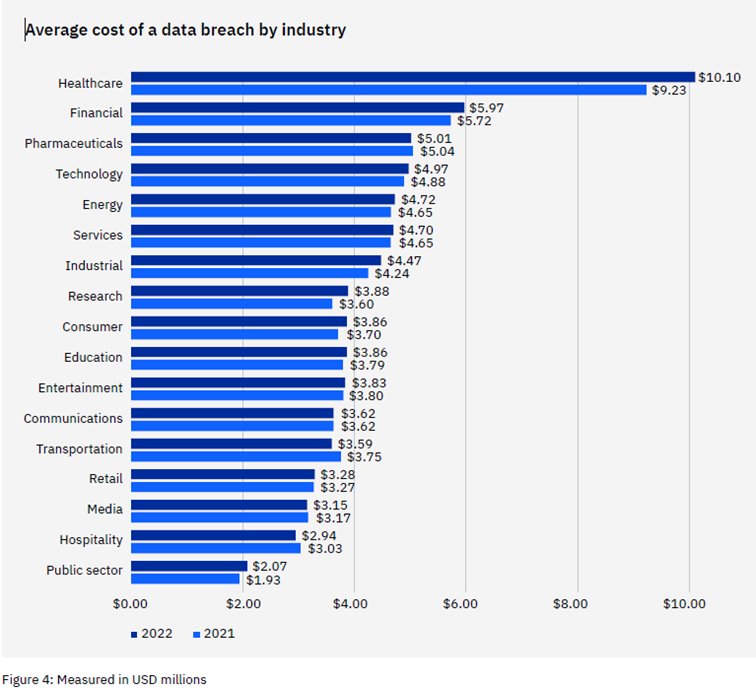

Globalne koszty związane z naruszeniem danych stale rosą. Najwyższy dotąd (na czas pisania tego artykułu) w historii koszt naruszenia ochrony danych wyniósł średnio 4,35 mln USD w 2022 r. Liczba ta stanowi 2,6% wzrost w stosunku do ubiegłego roku, kiedy średni koszt włamania wyniósł 4,24 mln USD. Ten średni koszt wzrósł o 12,7% w stosunku do roku 2020.

Koszt naruszenia bezpieczeństwa danych dla badanych organizacji zajmujących się infrastrukturą krytyczną wyniósł 4,82 mln USD — o 1 mln USD więcej niż średni koszt dla organizacji z innych branż. Organizacje zajmujące się infrastrukturą krytyczną obejmują organizacje z sektora usług finansowych, przemysłu, technologii, energii, transportu, komunikacji, opieki zdrowotnej, edukacji i sektora publicznego. Dwadzieścia osiem procent doświadczyło destrukcyjnego ataku lub ataku ransomware, a 17% doświadczyło naruszenia, z powodu partnera biznesowego, który został ofiarą cyberataku.

Poniższy wykres prezentuje średni koszt naruszenia danych w odniesieniu do różnych sektorów gospodarki:

Wektory ataku, związane z naruszeniem danych

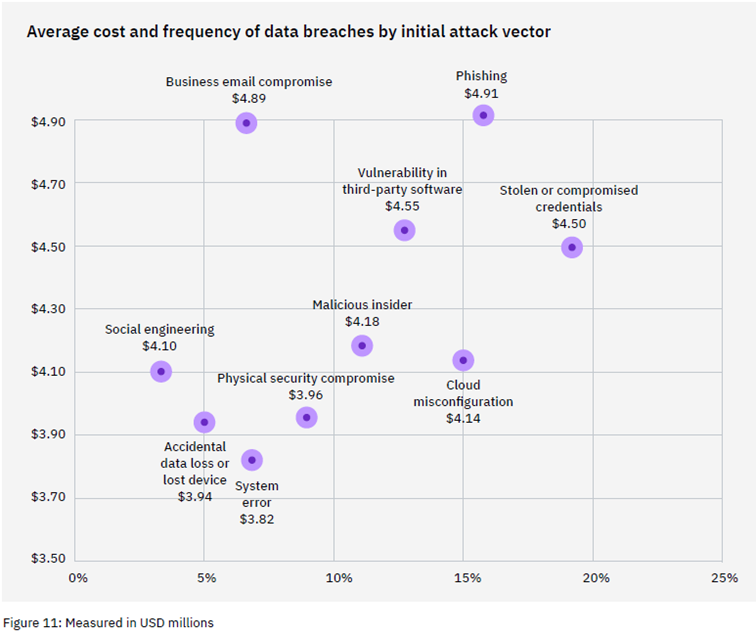

W tej części przedstawiamy rodzaje rozpowszechnienia i koszt początkowych wektorów ataków związanych z naruszeniami danych. Naruszenia w badaniu podzielono na 10 początkowych wektorów ataków, od przypadkowej utraty danych i błędnej konfiguracji chmury po phishing, zagrożenia wewnętrzne i skradzione lub naruszone dane uwierzytelniające.

Najczęstszy wektor ataku prowadzący do naruszenia danych

W 2022 r. najczęstszymi początkowymi wektorami ataków były naruszone dane uwierzytelniające stanowiące 19% wszystkich naruszeń, phishing spowodował 16% naruszeń, błędna konfiguracja chmury – 15% i luki w oprogramowaniu – 13% naruszeń.

W tym samym badaniu z 2021 r. kolejność pierwszej czwórki była taka sama.

W 2022 roku najbardziej kosztownym wektorem ataku był phishing, którego średni koszt wyniósł 4,91 mln USD. Następnie znalazły się włamania do firmowej poczty e-mail o wartości 4,89 mln USD, luki w oprogramowaniu o wartości 4,55 mln USD oraz przechwycone dane uwierzytelniające o wartości 4,50 mln USD.

Biorąc pod uwagę powyższe dane z pewnością warto zabezpieczyć swoją pocztę e-mail oraz chronić się przed atakami phishingowymi, wykorzystującymi zazwyczaj ten środek komunikacji.

Największe wycieki danych w ostatnim czasie

W ostatnich latach wiele organizacji ucierpiało z powodu naruszeń danych, ujawniając miliardy rekordów i informacji dot. ich klientów.

- Naruszenie danych T-Mobile: W styczniu 2023 r. amerykański operator bezprzewodowy T-Mobile ogłosił, że prowadzi dochodzenie w sprawie naruszenia danych dotyczącego 37 milionów kont. T-Mobile ujawnił, że atakujący zaczął kraść dane około 25 listopada 2022 r. Operator komórkowy podobno wykrył złośliwą aktywność 5 stycznia 2023 r., a dzień później odciął atakującemu dostęp do API. Podstawowe informacje o klientach, w tym nazwiska, adresy rozliczeniowe, adresy e-mail i numery telefonów, zostały naruszone.

- Naruszenie danych na Twitterze: w styczniu 2023 r. źródła podały, że od lipca 2022 r. cyberprzestępcy i zbieracze naruszeń danych kradli i rozpowszechniali duże zbiory danych z profili użytkowników Twittera, które zawierały zarówno prywatne informacje, takie jak numery telefonów i adresy e-mail. Częściowo dane zostały upublicznione na różnych witrynach internetowych i forach hakerskich i rynkach cyberprzestępczości. Szacuje się, że włamano się na 200 milionów kont.

- Naruszenie danych Uber: w listopadzie 2021 r. potwierdzono, że doszło do naruszenia popularnej aplikacji Uber do zamawiania przejazdów, w wyniku którego ujawniono dane osobowe ponad 57 milionów kont pasażerów i kierowców, w tym nazwiska, numery praw jazdy, adresy e-mail i numery telefonów komórkowych. Uber doznał również drugiego naruszenia danych w listopadzie 2022 r., którego celem były wewnętrzne dane korporacyjne i dane uwierzytelniające. Wyciekłe informacje obejmowały kod źródłowy, raporty zarządzania zasobami IT, raporty zniszczenia danych, nazwy logowania do domeny Windows i adresy e-mail oraz inne informacje korporacyjne.

- Naruszenie danych LastPass: w sierpniu 2022 r. potwierdzono, że popularna firma dostarczająca managera haseł LastPass doznała naruszenia danych, ujawniając hasła i dane uwierzytelniające swoich klientów.

- Naruszenie danych WhatsApp: w listopadzie 2022 r. post na znanym forum społeczności hakerów twierdził, że prawie pół miliarda rekordów WhatsApp zostało naruszonych i zostało wystawionych na sprzedaż. Post, który potwierdziło wiele źródeł, twierdził, że sprzedaje aktualną bazę danych z 2022 r. zawierającą 487 milionów numerów telefonów komórkowych używanych w WhatsApp, która zawiera dane z 84 krajów.

Jak można chronić się przed naruszeniem danych

Naruszenie danych może przydarzyć się każdej organizacji, dlatego mądrze jest działać proaktywnie i chronić swoje informacje. Najprostsze sposoby ochrony danych to:

- Używanie silnych haseł: Twórz unikalne i bezpieczne hasła różne do każdego konta, używając wielkich i małych liter, cyfr i symboli oraz odpowiedniej ilości znaków (czym dłuższe, tym lepiej. Nie używaj słów ani sekwencji łatwych do odgadnięcia, takich jak „hasło” lub „1234”, ani danych osobowych.. Jeśli obawiasz się zapomnienia hasła, pobierz zaufanego menedżera haseł. Aplikacje do zarządzania hasłami mogą pomóc w generowaniu silnych haseł i automatycznym ich uzupełnianiu podczas logowania.

- Włącz uwierzytelnianie wieloskładnikowe (MFA): Większość stron internetowych umożliwia teraz włączenie uwierzytelniania wieloskładnikowego (lub dwuskładnikowego) podczas logowania. Nawet jeśli masz złożone hasła, korzystanie z uwierzytelniania wieloskładnikowego zapewnia dodatkową warstwę bezpieczeństwa. MFA to wieloetapowy proces logowania do konta, który wymaga od użytkowników wprowadzenia większej ilości informacji niż tylko hasło. Usługa MFA może pomóc uniemożliwić nieautoryzowanym użytkownikom logowanie się na Twoje konto, nawet jeśli znają Twoje hasło.

- Monitoruj transakcje: często sprawdzaj transakcje, konta bankowe i wyciągi z kont finansowych. Upewnij się, że masz skonfigurowane powiadomienia o oszustwach. Usługi te powiadamiają konsumentów o podejrzanych transakcjach lub działaniach na ich kontach.

- Zachowaj ostrożność: zachowaj szczególną ostrożność podczas klikania łączy lub pobierania plików online. Wiele oszustw ma miejsce, gdy cyberprzestępcy podszywają się pod zaufane osoby lub organizacje. Jeśli otrzymasz łącze lub plik, którego się nie spodziewałeś, skontaktuj się bezpośrednio z organizacją, znajomym lub członkiem rodziny, aby upewnić się, że wiadomość jest wiarygodna.

- Aktualizuj oprogramowanie: aby uniknąć wykorzystania luk w zabezpieczeniach aktualizuj każde oprogramowanie używane na Twoim komputerze lub urządzeniu mobilnym: najprościej- włączaj automatyczne aktualizacje oprogramowania, jeśli są dostępne.

- Szyfruj dyski twarde: w szczególności w komputerach przenośnych; pełne szyfrowanie dysku twardego to metoda zabezpieczenia wszystkich przechowywanych danych na urządzeniu. W tym procesie, zabezpiecza się każdy bajt danych przed odczytem. Szyfrowanie danych ogranicza ryzyko wykorzystania ich na wypadek zgubienia urządzenia lub jego kradzieży. Gdy przeprowadzi się ten proces, po wyłączeniu komputera lub hibernacji wszystkie zapisane na nim pliki zostają zablokowane. Obca osoba nie będzie mogła ich otworzyć, kopiować ani wykorzystywać bez wcześniejszego odszyfrowania zawartości dysku twardego.

- Twórz kopie zapasowe: Kradzież fizyczna i malware mogą prowadzić do uszkodzenia, usunięcia lub utraty krytycznych danych. Wykonaj kopię zapasową ważnych danych, aby mieć pewność, że możesz przywrócić dostęp w przypadku naruszenia bezpieczeństwa danych.

- Zainwestuj w oprogramowanie / urządzenia chroniące przed cyberatakami; sprawdź ofertę ASCO Cyber, oferowane przez nas rozwiązania nie tylko chronią przed cyberprzestępcami, ale pozwalają zarządzać i monitorować działania pracowników oraz pomóc w stwierdzeniu czy, kiedy i jak do naruszenia danych doszło? Dowiedz się więcej o ochronie danych przed wyciekiem.

Źródło: IBM Security – Cost of a Data Breach Report 2022, IBM Corporation New Orchard Road Armonk, NY 10504