Ataki ransomware stają się coraz częstszym zagrożeniem zarówno dla użytkowników indywidualnych, jak i firm. Polegają one na zablokowaniu dostępu do danych i żądaniu okupu za ich odblokowanie, co może prowadzić do poważnych strat finansowych i utraty ważnych informacji. Warto poznać mechanizmy takich ataków oraz skuteczne sposoby ochrony, aby zmniejszyć ryzyko i zabezpieczyć swoje urządzenia. W tym wpisie znajdziesz praktyczne porady i wskazówki, które pomogą Ci lepiej chronić swoje dane

Ransomware co to jest

W raporcie ENISA „Threat Landscape for Ransomware Attacks” z 2022 r. ransomware zdefiniowano jako rodzaj ataku, w którym cyberprzestępcy przejmują kontrolę nad zasobami celu i żądają okupu w zamian za przywrócenie dostępności tych zasobów.

Natomiast definicja według NIST (National Institute of Standards and Technology w USA) opisuje ransomeware jako rodzaj złośliwego ataku, w którym atakujący szyfrują dane organizacji i żądają zapłaty za przywrócenie dostępu. Dodano, że w niektórych przypadkach osoby atakujące mogą również ukraść informacje organizacji i zażądać dodatkowej zapłaty w zamian za nieujawnianie informacji władzom, konkurentom lub opinii publicznej.

W związku ze stale zmieniającym się krajobrazem zagrożeń oraz rozpowszechnianiem nowych technik wymuszeń oraz różnych celów w jakich ataki te są przeprowadzane (czasem innych niż wyłącznie zyski finansowe), ciężko będzie w sposób krótki i precyzyjny odpowiedzieć na pytanie: czym jest ransomware; natomiast aby dobrze zrozumieć istotę tego zagrożenia, należy zwrócić uwagę na trzy kluczowe elementy obecne w każdym ataku: zasoby, działania i szantaż. Zasoby są zawsze celem ataku, działania to blokowanie, szyfrowanie, usuwanie i kradzież, a szantaż opiera się na zachowaniu dostępności, poufności i integralność zasobów.

Czy ransomware to wirus

Podczas gdy niektórzy, będący ofiarą ataku mogą pomyśleć, że „wirus zablokował mój komputer”, w rzeczywistości oprogramowanie ransomware jest zwykle klasyfikowane jako inna forma złośliwego oprogramowania i co ważne, raczej nigdy nie jest w pełni autonomiczna- za atakami szyfrującymi zasoby stoją fizyczne osoby.

Na czym polega i jak wygląda atak

Aby przeprowadzić atak, przestępcy najpierw muszą uzyskać dostęp do urządzenia lub sieci. Posiadanie dostępu umożliwia im wykorzystanie złośliwego oprogramowania potrzebnego do zaszyfrowania lub zablokowania urządzenia i danych, a samo oprogramowanie może zainfekować komputer na kilka różnych sposobów, w zależności jakiego jest rodzaju, z której rodziny pochodzi.

Co powoduje zainfekowanie komputera? – Oto najczęstsze powody i sposoby:

- Phishing / Malspam: aby uzyskać dostęp, cyberprzestępcy wykorzystują wiadomość e-mail ze złośliwym załącznikiem wysyłaną do jak największej liczby osób. Wiadomość e-mail może zawierać załączniki z pułapkami, takie jak pliki PDF lub dokumenty programu Word. Może również zawierać linki do złośliwych stron internetowych.

- Malvertising: Inną popularną metodą infekcji jest malvertising – reklama wykorzystywana do dystrybucji złośliwego oprogramowania przy niewielkiej lub zerowej interakcji ze strony użytkownika. Podczas przeglądania sieci, nawet legalnych witryn, użytkownicy mogą zostać przekierowani na serwery przestępcze bez klikania reklamy. Te serwery katalogują szczegółowe informacje o komputerach ofiar i ich lokalizacji, a następnie wybierają złośliwe oprogramowanie, które najlepiej nadaje się do dostarczenia. Często tym złośliwym oprogramowaniem jest ransomware. Malvertising często wykorzystuje zainfekowany element iframe lub niewidoczny element strony internetowej do wykonania swojej pracy. Element iframe przekierowuje do strony docelowej exploita, a złośliwy kod atakuje system z tej strony docelowej za pośrednictwem zestawu exploitów. Wszystko to dzieje się bez wiedzy użytkownika, dlatego często określa się to mianem drive-by-download.

- Spear phishing: będący bardziej ukierunkowanym sposobem ataku, z którym mamy do czynienia w przypadku, kiedy przestępcy chcą zaatakować konkretną organizację. Jego przykładem może być wysyłanie wiadomości e-mail do pracowników określonej firmy, podszywając się pod osoby z tej organizacji; np., że dyrektor generalny prosi o wypełnienie ważnej ankiety pracowniczej lub dział HR wymaga pobrania dokumentu i zapoznania się z nowym regulaminem, oczywiście w załączniku oprócz dokumentów znajduje się złośliwe oprogramowanie.

- Inżynieria społeczna: Malspam, malvertising i spear phishing mogą zawierać i często zawierają elementy inżynierii społecznej. Hakerzy mogą wykorzystywać socjotechniki, aby nakłonić swoje ofiary do podania haseł, otwarcia załączników lub kliknięcia linków, udając, że są pochodzą od zaufanej instytucji, czy znajomych osób. Wykorzystują do tego zbierane informacje z różnych źródeł: m.in. profili w mediach społecznościowych, sklepów internetowych itp. Następnym etapem jest szyfrowanie plików i żądanie okupu.

Bez względu na to, jakiej metody użyje atakujący, po uzyskaniu dostępu i dostarczeniu szkodliwego oprogramowania (zwykle aktywowanym przez kliknięcie łącza przez ofiarę lub otwarcie załącznika) dochodzi do zaszyfrowania plików lub danych. W tym momencie ich właściciel – ofiara ataku, traci do nich dostęp i widzi komunikat żądający zapłaty okupu. Często atakujący będzie żądał zapłaty w kryptowalucie, co pozwala na zachowanie anonimowości odbiorcy przekazywanych środków.

Rodzaje oprogramowania ransomware

Trzy główne typy oprogramowania ransomware to scareware, screen lockers oraz encrypting ransomware.

- Scareware: jak się okazuje, nie jest takie straszne- to najmniej szkodliwa forma ataku. Opiera się zazwyczaj na podszywaniu się pod oprogramowanie zabezpieczające lub wszelkiego rodzaju „pomoc techniczną” na zasadzie powiadomienia, że złośliwe oprogramowanie zostało wykryte na dym komputerze, a jedynym sposobem na pozbycie się go jest zapłacenie. Jeśli ofiara nie podejmie żadnej akcji, prawdopodobnie nadal będzie bombardowana wyskakującymi okienkami, ale jej pliki są zasadniczo bezpieczne.

- Screen lockers: czyli oprogramowanie ransomware blokujące ekran. Jeśli zostanie zainstalowane, zazwyczaj oznacza to, że ofiara traci dostęp do swojego komputera. Po jego uruchomieniu pojawia pełnowymiarowe okno, któremu często towarzyszy informacja wyglądająca na dostarczoną przez Polcję, FBI lub Ministrestwo Sprawiedliwości twierdząca, że na komputerze wykryto nielegalną aktywność i trzeba zapłacić grzywnę.

- Encrypting ransomware: czyli oprogramowanie szyfrujące pliki na komputerach, najbardziej skuteczna i przez to popularna forma cyberataków. Ten typ oprogramowania ransomware pozwala hakerom przejąć pliki i/lub je zaszyfrować. Żadne oprogramowanie zabezpieczające, ani metody odzyskiwania plików, nie będą w stanie ich przywrócić. Jedynym sposobem na ich odzyskanie jest zapłacenie okupu a i w tym przypadku nie ma pewności, że cyberprzestępcy zwrócą do nich dostęp.

TOP 6 grup ransomware w ostatnich latach – przykłady

- STOP

To rodzina ransomware odkryta w grudniu 2018 roku, szyfruje pliki na komputerze ofiary za pomocą algorytmu AES-256, natomiast w nowszych wariantach widać również inne algorytmy. W przypadku tego orpogramowania szyfrowanie jest tylko częściowe – pierwsze 5 MB danych na plik. STOP ransomware koncentruje się na określonych typach plików na podstawie ich rozszerzenia i obejmuje pliki PDF, dokumenty Microsoft Office, bazy danych, zdjęcia, muzykę, filmy, archiwa i aplikacje. Zazwyczaj pliki, których dotknie STOP, będą miały następujące rozszerzenia plików: „.STOP”, „.SUSPENDING”, „.DATASTOP”, „.djvu”, „.djvuq” oraz różnorodność innych. Po zaszyfrowaniu pojawia się żądanie okupu przedstawiany ofiarom zazwyczaj w walucie BTC (Bitcoin).

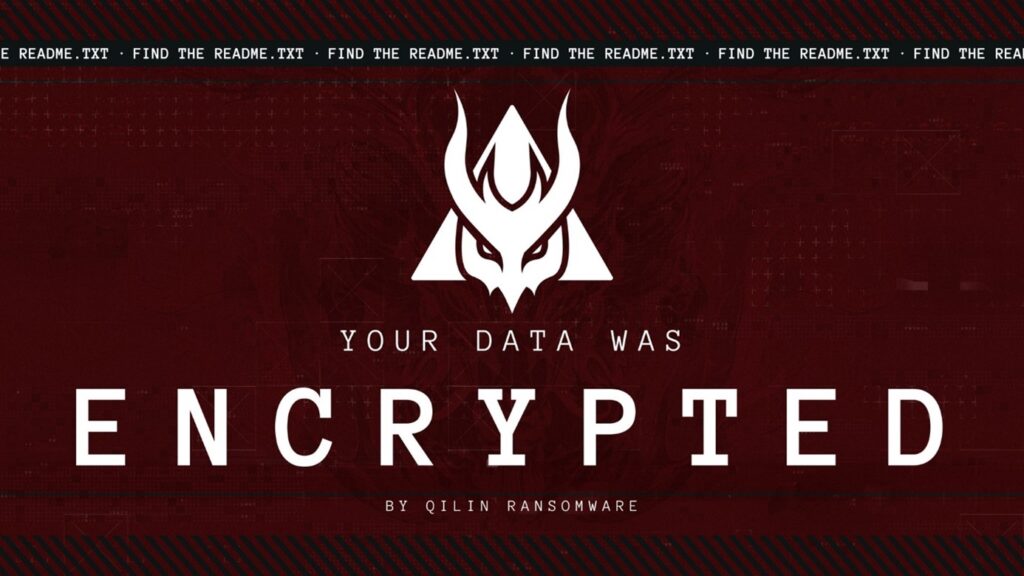

- QILIN

Znana również jako „Agenda” to grupa zajmująca się oprogramowaniem ransomware, która od niedawna dostarcza również oprogramowanie jako usługę (Raas). Qilin Ransomware pojawił się po raz pierwszy w cyberprzestrzeni w 2019 roku. Od tego czasu ewoluował, stając się bardziej skuteczny, powodując znaczne szkody dla wielu organizacji i użytkowników.

Qilin atakuje swoje ofiary, wysyłając e-maile phishingowe zawierające złośliwe łącza umożliwiające uzyskanie dostępu do sieci i wydobywanie wrażliwych danych. Gdy tylko Qilin uzyska początkowy dostęp, zwykle krąży po infrastrukturze ofiary, próbując znaleźć kluczowe zasoby do zaszyfrowania. Upuszcza pwndll.dll, wykryty jako Trojan.Win64.AGENDA.SVT, w folderze publicznym i wstrzykuje tę bibliotekę DLL do svchost.exe, aby umożliwić ciągłe wykonywanie pliku binarnego złośliwego oprogramowania. Korzysta z trybu bezpiecznego, aby uniknąć wykrycia i niezauważenie kontynuować procedurę szyfrowania. Złośliwe oprogramowanie jest napisane w języku Rust, a wariant The Rust jest szczególnie skuteczny w przypadku ataków ransomware, ponieważ poza tym, że jest trudny do rozszyfrowania, ułatwia także dostosowanie złośliwego oprogramowania do systemów Windows, Linux i innych systemów operacyjnych.

Po zaszyfrowaniu danych Qilin zostawia notatkę z żądaniem okupu „Twoja sieć/system został zaszyfrowany, a zaszyfrowany plik ma nowe rozszerzenie” i prosi o okup w celu zapłaty za klucz odszyfrowujący.

- REvil

Znany również jako Sodinokibi, to oprogramowanie, które jako pierwsze pojawiło się na wolności w kwietniu 2019 r. — tuż przed zakończeniem działań ransomware Gandcrab. Te złośliwe oprogramowanie zostało od tego czasu wykorzystane w kilku głośnych ukierunkowanych atakach na prywatne firmy i organizacje rządowe.

Atakujący stojący za REvil ransomware używali różnych taktyk w swoich atakach, w tym wykorzystanie zero-day, skryptów PowerShell, konkretne osoby w dużych korporacjach, a nawet ataki bezplikowe.

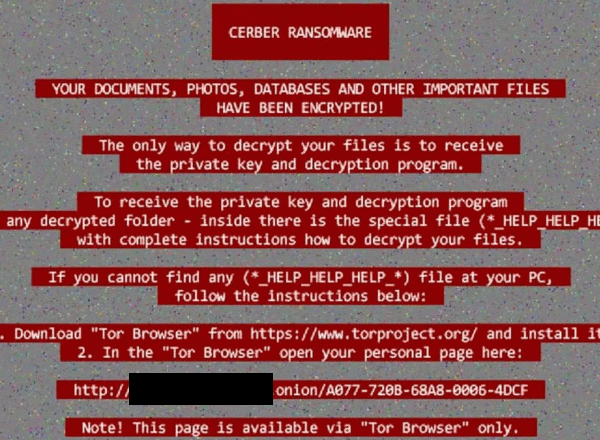

- Cerber

Był jedną z najbardziej rozpowszechnionych i nagłośnionych rodzin oprogramowania ransomware w 2016 i 2017 roku. W szczytowym okresie na początku 2017 roku Cerber odpowiadał za ponad 25% wszystkich infekcji tego rodzaju oprogramowaniem. Cerber infekuje użytkowników na całym świecie, chociaż oszczędza użytkowników znajdujących się w krajach byłego ZSRR (lub użytkowników, których domyślnym językiem na komputerze jest język byłego bloku sowieckiego).

Cerber miał bardzo popularny program Ransomware-as-a Service (RaaS), który był dystrybuowany przez różnych cyberprzestępców. Cerber zazwyczaj infekował ofiary poprzez e-maile phishingowe z załączonymi dropperami dokumentów. Po otwarciu i aktywacji droppera przez ofiarę (zwykle poprzez uruchomienie makr VBA) rozpoczynał się proces szyfrowania, a po jego zakończeniu ofiara otrzymywała żądanie okupu. Niektóre wersje Cerbera mają deszyfratory, które zostały wydane przez firmy zajmujące się bezpieczeństwem.

- Conti

Conti, po raz pierwszy zaobserwowano w maju 2020 r. Od tej pory jest jednym z najczęstszych wariantów złośliwego oprogramowania, jakie obecnie obserwujemy. Conti zazwyczaj atakuje organizacje z siedzibą w USA i Europie Wschodniej. Nie koncentruje się na konkretnych branżach ani sektorach i może być wykorzystany przeciwko każdej niedostatecznie przygotowanej lub niechronionej organizacji. Conti ransomware jest obsługiwany w modelu RaaS przez rosyjską grupę cyberprzestępczą Wizard Spider i jest rozprzestrzeniany za pomocą exploitów na podatne na ataki firewalle, poprzez masowe kampanie e-mailowe typu phishing lub jako dodatkowy ładunek TrickBota.

Conti szyfruje wszystkie pliki z wyjątkiem plików PE, plików systemowych i skrótów w lokalnej pamięci. Może również eksfiltrować poufne dane i przechowywane dane uwierzytelniające, aby wykorzystać je w praktyce podwójnego wymuszenia (po zapłacie okupu za odszyfrowanie, haker grozi opublikowaniem skradzionych informacji na wskazanej stronie wycieku danych, żądając kolejne zapłaty).

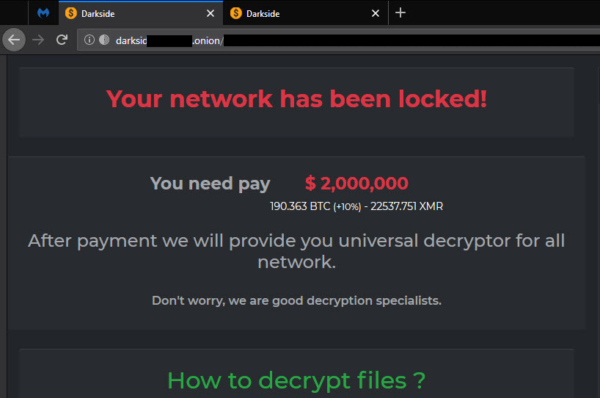

- DarkSide

Po raz pierwszy pojawił się w sierpniu 2020 r., to oprogramowanie, którego celem są głównie organizacje w krajach anglojęzycznych. Grupa przestępców stojąca za tym złośliwym oprogramowaniem sprzedaje je jako RaaS i ma „program partnerski”, który zapewnia swoim członkom dostęp do oprogramowania ransomware w zamian za udział w zapłacie okupu. Partnerzy muszą również przestrzegać kodeksu postępowania gangu: w szczególności muszą unikać atakowania organizacji z kilku sektorów, takich jak opieka zdrowotna i edukacja.

Gdy atakujący z powodzeniem włamią się do sieci korporacyjnej, ustalają, czy wyrządzenie szkody organizacji jest sprzeczne z wyżej wymienionym kodeksem postępowania i tylko jeśli tak nie jest, atak będzie kontynuowany.

W następnym etapie dochodzi do eksfiltracji kilku wrażliwych artefaktów, a program PowerShell jest używany do pobrania ładunku DarkSide, „update.exe”, do kilku lokalizacji na komputerze ofiary, w tym do udziału sieciowego utworzonego przez atakujących. Po całkowitym zainfekowaniu „pacjenta zero” hakerzy poruszają się poprzecznie w środowisku sieciowym w celu dotarcia do kontrolera domeny (DC). Jeśli im się to uda, wydobywają poufne informacje, takie jak pliki i gałąź rejestru SAM. Kopiują „update.exe” z wcześniej utworzonego udziału sieciowego do DC, używają Harmonogramu zadań do ustawienia czasu wykonania i kopiują ładunek do jeszcze innego udziału sieciowego, który tym razem znajduje się w DC i służy do przesyłania ransomware do innych celów w środowisku aby maksymalizować szkody.

DarkSide generuje unikalny ciąg identyfikatora użytkownika dla każdej ofiary i używa go jako rozszerzenia dla zaszyfrowanych plików. Zmienia również ikony i tło pulpitu oraz zostawia plik „readme.txt” z żądaniem okupu. W marcu 2021 r. firma DarkSide wydała wersję 2.0, która została uznana za „najszybsze oprogramowanie ransomware jako usługa, jakie kiedykolwiek widziano” i ma warianty zarówno dla systemu Windows, jak i Linux. Warianty Linuksa mogą wykorzystywać luki VMware ESXi i szkodzić urządzeniom Network Attach Storage (NAS).

Ransomware na Maca – czy macbooki są podatne na ataki hakerskie

Niestety wbrew popularnej opinii, komputery z systemem operacyjnym Mac OS również mogą być celem ataków szyfrujących. Twórcy złośliwego oprogramowania dla komputerów Macintosh, w 2016 r. wypuścili pierwsze oprogramowanie ransomware, o nazwie KeRanger. Oprogramowanie to infekowało aplikację o nazwie Transmission, która po uruchomieniu kopiowała złośliwe pliki, te zaś działały w tle przez trzy dni, zanim rozpoczynano szyfrowanie plików. Na szczęście wbudowany program firmy Apple do ochrony przed złośliwym oprogramowaniem, XProtect, wkrótce po wykryciu tego oprogramowania wydał aktualizację, która blokowała infekowanie systemów użytkowników. Niemniej jednak ransomware dla komputerów Mac nie jest już teorią.

Po KeRanger pojawiły się Findzip i MacRansom, oba odkryte w 2017 roku. W 2020 roku, pojawiło się coś, co wyglądało jak oprogramowanie ransomware (ThiefQuest, inaczej EvilQuest), ale okazało się, że tak naprawdę było tzw. „wiper”-em (program udawał ransomware, aby ukryć fakt, że eksfiltrował wszystkie twoje dane i chociaż szyfrował pliki, nigdy nie było sposobu, aby użytkownicy mogli je odszyfrować lub skontaktować się z gangiem w sprawie płatności).

Ransomware na komórkę

W 2014 roku, w okresie rozkwitu niesławnego CryptoLockera i innych podobnych rodzin, oprogramowanie ransomware pojawiło się na urządzeniach mobilnych na dużą skalę. Zazwyczaj za sprawą jego działania wyświetla się komunikat, że urządzenie zostało zablokowane z powodu nielegalnej działalności. Wiadomość informuje, że telefon zostanie odblokowany po uiszczeniu opłaty. Oprogramowanie ransomware na urządzenia mobilne jest często dostarczane za pośrednictwem złośliwych aplikacji, często podszywających się pod te znane i legalne. W przypadku infekcji, w celu odzyskania dostępu do urządzenia, konieczne jest uruchomienia telefonu w trybie awaryjnym oraz usunięcie złośliwej aplikacji.

Usługa Ransomware (RaaS) – szyforwanie dla każdego

Wraz z rosnącą liczbą szczepów złośliwego oprogramowania, które decydują się na działanie w modelu Ransomware-as-a-Service, tworzenie nowych wariantów stało się dużym biznesem – zwłaszcza w krajobrazie ransomware. Cyberprzestępcy, którzy albo nie są w stanie opracować własnego szkodliwego oprogramowania, albo starają się ukryć przed innymi twórcami, mają dziś możliwość skorzystania z gotowych rozwiązań. RaaSe, czyli ransomware jako usługa to nowy rozwijający się trend wśród cyberprzestępców; ataki w tym modelu stanowią prawie dwie trzecie wszystkich przeprowadzonych kampanii tej dziedziny w ciągu 2021 roku.

Ataki oprogramowaniem szyfrującym nadal są niezwykle lukratywne, a najlepiej zorganizowane gangi zarabiają miliony na swoich ofiarach, co skłania wielu innych przestępców do spróbowania swoich sił w tym biznesie. RaaS, jest dedykowana właśnie tym przestępcom, którzy nie mają możliwości kodowania i rozpowszechniania własnych kampanii; nieetyczni programiści sprzedają lub dzierżawią złośliwe oprogramowanie użytkownikom na forach w tzw. Dark Webie. Tworzone są programy partnerskie, które zapewniają atakującym niskiego poziomu możliwość dystrybucji i zarządzania kampaniami ransomware, przy czym twórca oprogramowania otrzymuje prowizje od za każdą ofiarę, która zapłaciła okup, lub za udostępniony klucz odszyfrowywania. Zapotrzebowanie na RaaS jest tak duże, że w 2020 roku pojawiło się 15 nowych programów partnerskich, w tym Thanos, Avaddon, SunCrypt i wiele innych.

Kto jest celem ataków ransomware

Kiedy oprogramowanie szyfrujące zostało wynalezione, jego początkowymi ofiarami były pojedyncze systemy (tzn. zwykli ludzie, użytkownicy Internetu). Jednak szybko cyberprzestępcy zaczęli zdawać sobie sprawę z potencjału, jaki niesie ze sobą dobrze przeprowadzony atak i zaczęli wdrażać to oprogramowanie w firmach i instytucjach publicznych. Do 2017 roku 35 procent małych i średnich firm doświadczyło ransomware. W globalnej pandemii w 2020 r., skala atków wykorzystujących to narzędzie znaczącą urosła i nadal istnieje.

Z geograficznego punktu widzenia ataki nadal koncentrują się na rynkach zachodnich, przy czym odpowiednio Wielka Brytania, Stany Zjednoczone i Kanada są trzema najczęściej atakowanymi krajami. Podobnie jak w przypadku innych cyberprzestępców, autorzy szkodliwego oprogramowania będą podążać za pieniędzmi, więc wybierają obszary, które mają zarówno szerokie zastosowanie komputerów osobistych, jak i względne bogactwo. Ponieważ rynki wschodzące w Azji i Ameryce Południowej przyspieszają wzrost gospodarczy, należy się spodziewać wzrostu wykorzystywania szkodliwego oprogramowania również tam. Ataki tej dziedziny w Polsce również są obecne a ich liczba stale rośnie, między rokiem 2021 a 2022 odnotowano wzrost na poziomie 35%! Z tych powodów należy zadbać o zabezpieczenia przed ransomware zanim dojdzie do ataku.

Jak można usunąć ransomware

W przypadku ransomware można powiedzieć, że profilaktyka jest znacznie tańsza niż leczenie. Kiedy atakujący skutecznie zaszyfrują urządzenia i zażądają okupu, są to najczęściej bardzo duże wartości, często poprzedzone indywidualną analizą ofiary – ile realnie jest w stanie zapłacić? Co gorsze, nawet opłacenie okupu nie daje gwarancji, że zasoby zostaną odszyfrowane.

Dlatego ważne jest, aby być przygotowanym, zanim zostaniesz trafiony. Należy wykonać dwa kluczowe kroki:

- Zainstaluj skuteczne oprogramowanie zabezpieczające, takie jak Antywirusy nowej generacji, lub system EDR

- Wykonuj kopię zapasową ważnych danych i trzymaj ją w bezpiecznym, niezależnym miejscu

Jeśli jednak doszło już do zaszyfrowania jedną z potencjalnych opcji usunięcia oprogramowania ransomware jest możliwość odzyskania niektórych zaszyfrowanych plików za pomocą darmowych deszyfratorów. Dla jasności: nie dla wszystkich rodzin oprogramowania szyfrującego zostały utworzone deszyfratory, niektóre algorytmy szyfrujące są bardzo zaawansowane i wyrafinowane, poza tym wciąż powstają ich nowe wersje.

Nawet jeśli istnieje deszyfrator, nie zawsze jest jasne, czy jest on przeznaczony dla tej konkretnej wersji złośliwego oprogramowania. Użycie niewłaściwego skryptu deszyfrującego, może spowodować kolejne szyfrowanie plików. Dlatego polecamy zwrócić szczególną uwagę na samą wiadomość z żądaniem okupu i raczej zawsze zasięgnąć porady specjalistów ds. Bezpieczeństwa IT.

Inne sposoby radzenia sobie z infekcją obejmują pobranie produktu zabezpieczającego z możliwością naprawy plików i uruchomienie skanowania w celu usunięcia zagrożenia. W tym przypadku raczej nie uda się odzyskać plików, ale można mieć pewność, że infekcja zostanie wyleczona. W przypadku ransomware blokującego ekran, może być konieczne pełne przywrócenie systemu. Jeśli to nie zadziała, możesz spróbować uruchomić skanowanie z nośnika startowego (np. płyty CD lub dysku USB).

Jeśli jesteś świadkiem ataku ransomware ‘na żywo’ możesz spróbować udaremnić infekcję szyfrującego oprogramowania – bezzwłocznie zamknij system i odłącz maszynę od Internetu. Jeśli po ponownym uruchomieniu złośliwe oprogramowanie będzie nadal aktywne, nie będzie mogło wysyłać ani odbierać instrukcji z serwera C&C. Oznacza to, że bez klucza lub sposobu pobrania płatności złośliwe oprogramowanie może pozostać bezczynne. W tym momencie pobierz i zainstaluj odpowiedni produkt zabezpieczający i uruchom pełne skanowanie.

Jednakże, zaznaczamy, że te opcje usuwania oprogramowania ransomware nie będą działać we wszystkich przypadkach. Jeśli jesteś w trakcie ataku lub padłeś już jego ofiarą, skontaktuj się z nami, mając rozbudowane możliwości techniczne i dostęp do specjalistów cyberbepieczeństwa, postaramy się pomóc.

Ochrona przed ransomware

Eksperci ds. bezpieczeństwa zgadzają się, że najlepszym sposobem ochrony przed oprogramowaniem ransomware jest przede wszystkim zapobieganie jego wystąpieniu. Po pierwsze polecamy zainwestowanie w dobrą technologię cyberbezpieczeństwa. Czym więcej różnych warstw ochrony zastosujemy w naszej infrastrukturze, tym większa szansa powodzenia w odparciu ataku.

Na pewno warto zainwestować w wysokiej klasy oprogramowanie zabezpieczające urządzenia końcowe (z ochroną w czasie rzeczywistym, zaprojektowane w celu udaremniania zaawansowanych ataków). Należy zwrócić uwagę na posiadane funkcje, które powinny zarówno chronić podatne programy przed zagrożeniami (technologia zapobiegająca exploitom), jak i powstrzymywać oprogramowanie ransomware przed tzw. ‘files hostage’ czyli przejmowaniem plików w celu wykorzystania ich do późniejszego szantażu. Świetnym rozwiązaniem są systemy klasy EDR (Endpoint Detection and Response), które zapewniają funkcje wykrywania, reagowania i naprawy za pośrednictwem jednego wygodnego agenta w całej sieci.

Następnie, należy regularnie tworzyć bezpieczne kopie zapasowe swoich danych. Zalecamy korzystanie z rozwiązań w chmurze, które obejmują zaawansowane szyfrowanie i uwierzytelnianie wieloskładnikowe. Można również używać lokalnych zasobów do tworzenia backupów, natomiast ważne jest aby były podłączone tylko na moment wykonywania kopii, w innym przypadku szansa, że ransomware je zainfekuje znacznie rośnie. Dobrą praktyką będzie również przeskanowanie swoich kopii zapasowych, aby upewnić się, że nie zostały zainfekowane; niektóre programy są zaprojektowane do wyszukiwania udziałów sieciowych i właśnie tam się osadzają.

Kliknij po więcej informacji o: backupach dla firm, backupach w chmurze oraz sposobie ich szybkiego przywracania: disaster recovery plan.

Należy również zadbać o to aby wszystkie systemy i używane oprogramowanie, było zaktualizowane. Jeden z bardziej znanych przypadków prawdziwej epidemii oprogramowania WannaCry – wykorzystywał lukę w oprogramowaniu firmy Microsoft. Chociaż firma wydała łatkę luki w zabezpieczeniach w marcu 2017 r., wiele osób nie zainstalowało aktualizacji, co naraziło ich na ataki. Rozumiemy, że czasem trudno jest nadążyć za nieustannie rosnącą listą aktualizacji ze stale rosnącej listy oprogramowania i aplikacji, dlatego zalecamy zmianę ustawień na „zezwalanie” na automatyczne aktualizacje, gdzie jest to możliwe.

Poza tym, należy być zwyczajnie czujnym i świadomy nowych zagrożeń. Jednym z najczęstszych sposobów infekowania komputerów jest inżynieria społeczna. Naucz się i swoich pracowników, (jeśli jesteś właścicielem firmy), jak wykrywać złośliwy spam, podejrzane strony internetowe i inne oszustwa, oraz jak weryfikować podejrzane pliki. Skorzystaj ze szkoleń it w tym zakresie prowadzonych przez specjalistów od cyberbezpieczeństwa.

Padłeś ofiarą ataku i zastanawiasz się czy zapłacić okup?

Co jeśli padłeś ofiarą infekcji ransomware? Zasadą numer jeden jest nigdy nie płacić okupu. Jest to już rada zatwierdzona przez FBI. Każda zapłata to zachęcanie cyberprzestępców do przeprowadzania dodatkowych ataków. Większość organizacji, które raz zapłaciły okup padły ofiarą ataków po raz kolejny w późniejszym czasie. W USA trwa nawet debata nad wprowadzeniem przepisów zakazujących płatności okupu; Od czerwca 2022 r Karolina Północna ogłosiła, że podmiotom publicznym zakazano płacenia okupu, stan Floryda również zabrania agencjom płacenia okupu i egzekwuje konieczność powiadamiania o każdym takim incydencie. Jeśli padłeś ofiarą ataku ransomware, skontaktuj się z nami, postaramy się pomóc oraz przygotować skuteczne zabezpieczenia na przyszłość.

Źródła:

- Cybersecurity Framework Profile for Ransomware Risk Management, June 2021, National Institute of Standards and Technology

- ENISA THREAT LANDSCAPE 2022, October 2022, European Union Agency for Cybersecurity