Atak homograficzny to zaawansowana metoda manipulacji adresami URL, która pozwala oszustom podszyć się pod zaufane strony internetowe. Jako jedna z technik phishingowych, stanowi poważne zagrożenie dla użytkowników i firm online. Dowiedz się, na czym polega ten atak oraz jakie są skuteczne sposoby ochrony przed nim.

Na czym polega atak homograficzny

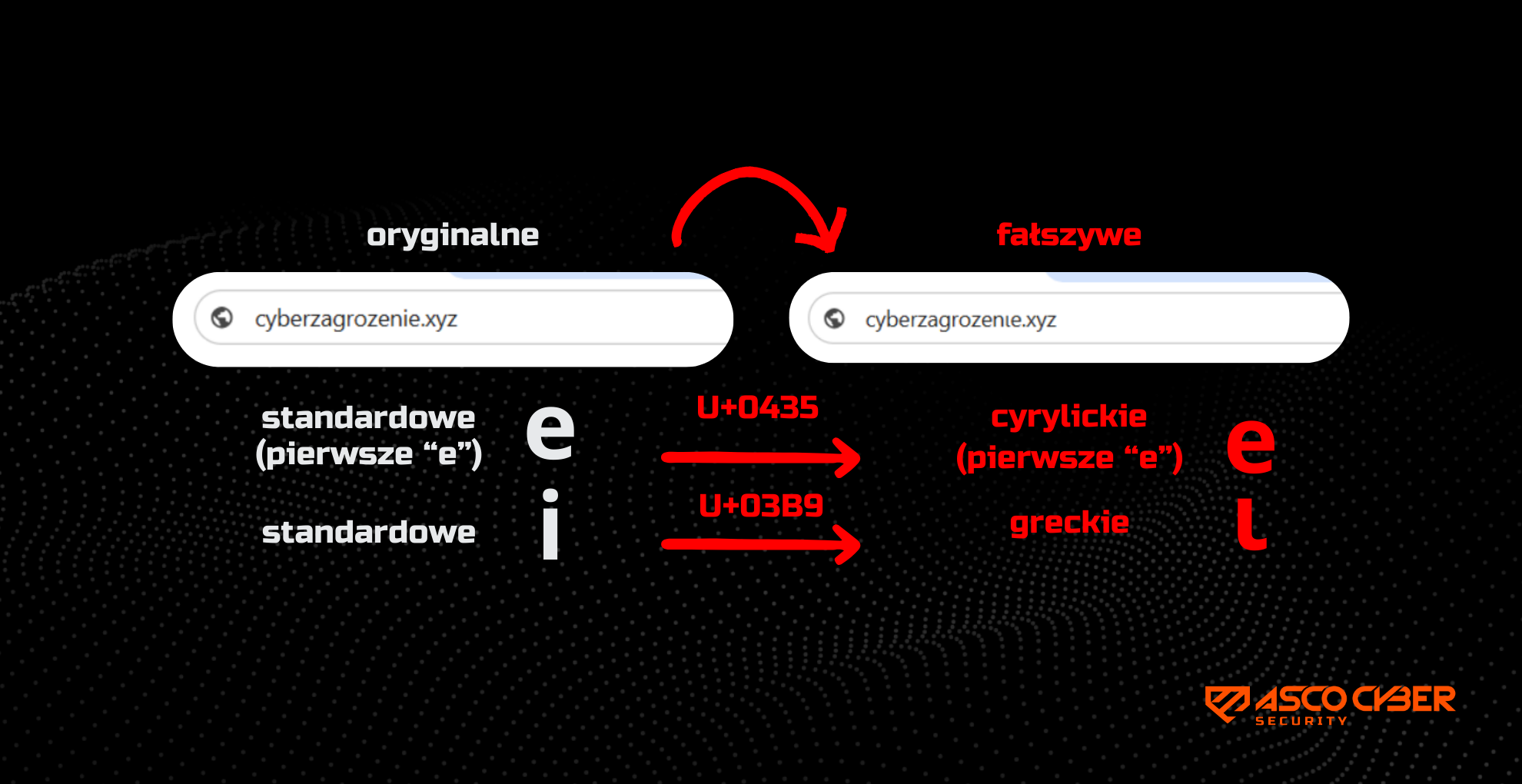

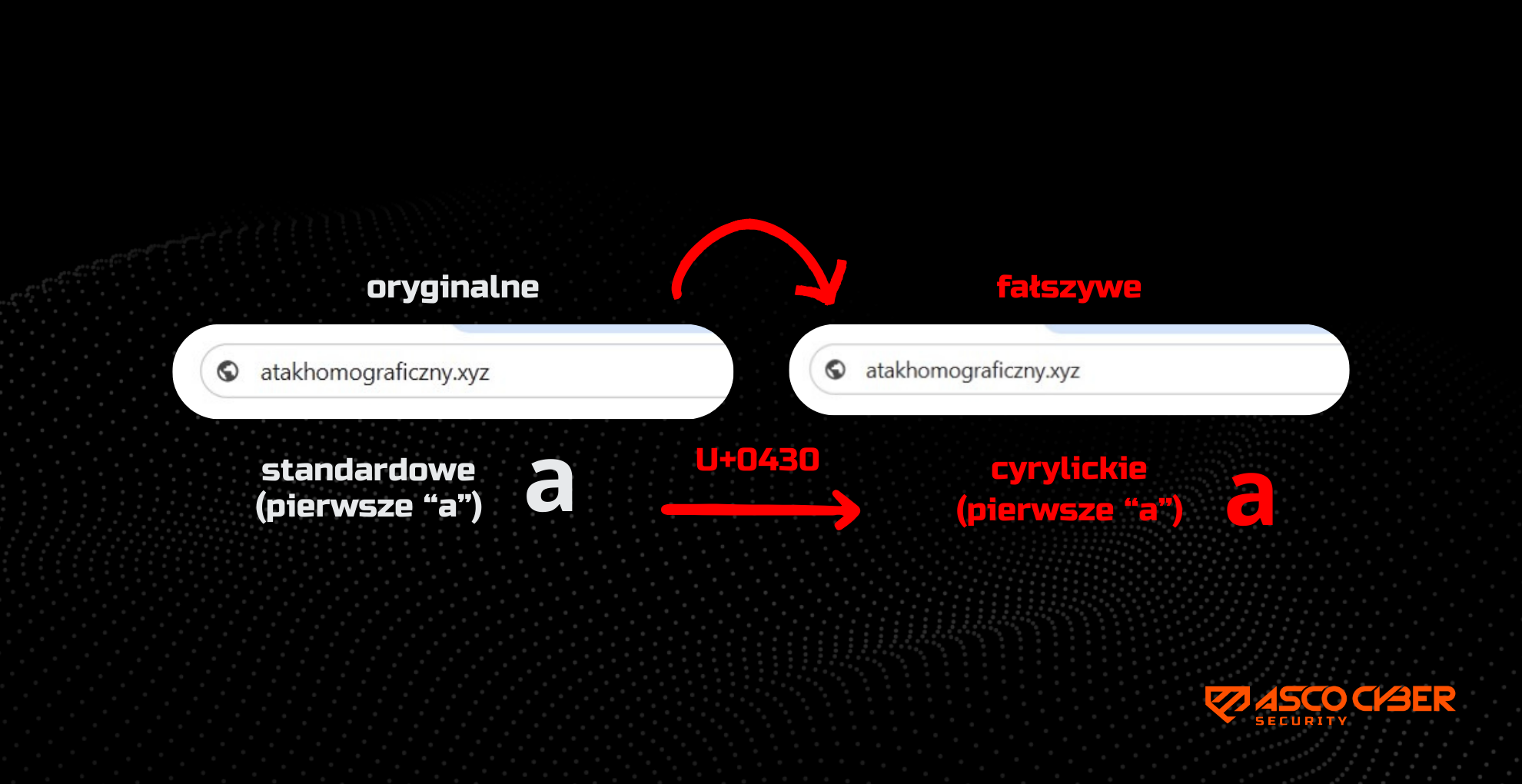

Atak homograficzny w phishingu polega na wykorzystaniu znaków Unicode, które wyglądają niemal identycznie jak znaki alfabetu łacińskiego, lecz mają inny kod i znaczenie dla systemu informatycznego. Główna siła tego ataku tkwi w jego niewidoczności dla ludzkiego oka – podrabiane domeny do złudzenia przypominają legalne adresy. Fałszywa domena może wyglądać dokładnie jak prawdziwa, co czyni go niezwykle skutecznym narzędziem w kampaniach phishingowych i atakach socjotechnicznych. Mechanizm ten opiera się na wykorzystaniu tzw. IDN (Internationalized Domain Name), czyli umiędzynarodowionych nazw domen, które wprowadzono w 2003 roku, by umożliwić użytkownikom z różnych krajów rejestrowanie adresów zawierających znaki narodowe. Choć było to rozwiązanie pozytywne z punktu widzenia dostępności Internetu, otworzyło również drogę do nadużyć. System DNS, który odpowiada za rozpoznawanie nazw domen, obsługuje jedynie znaki ASCII (American Standard Code for Information Interchange), dlatego domeny IDN muszą być konwertowane do specjalnego formatu zwanego Punycode. W tym formacie nazwa domeny zostaje zakodowana w sposób zrozumiały dla serwerów DNS, a przeglądarka internetowa dokonuje tej konwersji automatycznie, zanim połączy się z odpowiednim serwerem. Użytkownik nie widzi tej zmiany, co sprawia, że fałszywy adres URL może wyglądać całkowicie wiarygodnie.

Jak działa atak homograficzny? Atakujący rejestruje złośliwą domenę w formacie IDN, używając znaków podobnych do liter alfabetu łacińskiego, np. cyrylickiego „а” zamiast łacińskiego „a”. Adres wygląda poprawnie, przeglądarka nie zgłasza błędów, a użytkownik nieświadomy podmiany – trafia na stronę podszywającą się pod oryginalną.

Co istotne, fałszywe domeny wykorzystywane w atakach homograficznych bardzo często posiadają ważne certyfikaty SSL, dzięki czemu w przeglądarce wyświetlany jest charakterystyczny symbol kłódki. Dla wielu użytkowników jest to równoznaczne z „bezpieczeństwem” strony, co tylko potęguje skuteczność ataku. Należy jednak pamiętać, że certyfikat SSL jedynie potwierdza, że połączenie z daną stroną jest szyfrowane – nie weryfikuje, kto stoi za daną domeną.

Jak rozpoznać atak homograficzny

Identyfikacja ataku homograficznego jest problematyczna, ponieważ opiera się na minimalnych różnicach. Istnieją jednak metody umożliwiające weryfikację autentyczności adresów. Przeglądarki internetowe różnią się sposobem prezentacji IDN – część z nich wyświetla adresy w formacie Unicode, o ile znaki należą do jednego alfabetu ustawionego w preferencjach językowych, inne natomiast przekształcają domeny do formatu Punycode. Domeny w tym formacie rozpoczynają się od charakterystycznego ciągu znaków początkowych „xn--”, co wskazuje na obecność znaków spoza podstawowego zestawu ASCII. Sam ten zapis nie stanowi jednoznacznego sygnału zagrożenia, jednak w kontekście podszywania się pod znane marki może stanowić istotny wskaźnik ryzyka.

Dodatkową ostrożność należy zachować w sytuacjach, gdy znany adres trafia do użytkownika z niesprawdzonego źródła, jak wiadomość e-mail, SMS czy komunikator internetowy. Jeżeli witryna do złudzenia przypomina oryginalny serwis, ale została otwarta poprzez kliknięcie w link z niezaufanej wiadomości, rekomendowane jest powstrzymanie się od wprowadzania danych i ręczna weryfikacja adresu.

Przykłady ataków homograficznych

Jak się chronić przed atakami homograficznymi

Skuteczna ochrona przed atakami homograficznymi wymaga połączenia świadomości użytkownika, odpowiedniej konfiguracji przeglądarki oraz stosowania dedykowanych narzędzi. Istotne jest zachowanie czujności wobec wszystkich adresów URL, zwłaszcza tych otrzymanych z niezaufanych źródeł – należy za każdym razem weryfikować, czy adres w pasku przeglądarki jest zgodny z oczekiwanym. Dostępne są narzędzia online umożliwiające konwersję adresów IDN do postaci Punycode, co pozwala na identyfikację potencjalnych anomalii. Niektóre przeglądarki oferują opcję stałego wyświetlania adresów w formacie Punycode, co znacząco zwiększa przejrzystość i umożliwia szybszą detekcję prób oszustwa.

Niezbędne jest również utrzymywanie aktualnych wersji oprogramowania systemowego i przeglądarek, ponieważ producenci na bieżąco implementują poprawki bezpieczeństwa i funkcje służące detekcji zagrożeń. Oprócz tego, istotne jest stosowanie oprogramowania antywirusowego z funkcją monitorowania aktywności przeglądarki oraz mechanizmami antyphishingowymi. Warto także korzystać z menedżerów haseł, które rozpoznają dokładne adresy URL i nie wypełnią formularzy logowania, jeśli domena różni się od oryginalnej. Może to być pierwszym sygnałem, że użytkownik został przekierowany na podejrzaną stronę.

Choć ataki homograficzne są zaawansowane i trudne do wykrycia, możliwe jest ich skuteczne unikanie poprzez podniesienie świadomości użytkowników i wdrożenie odpowiednich procedur w ramach polityk bezpieczeństwa.

Które przeglądarki mają opcję stałego wyświetlania adresów w formacie Punycode

Aby zwiększyć bezpieczeństwo podczas przeglądania stron internetowych warto korzystać z funkcji wyświetlania adresów internetowych w zakodowanym formacie Punycode (np. xn--domena-abc.com). To szczególnie ważne w kontekście możliwości samodzielnego wykrycia ataku homograficznego. Poniżej przedstawiamy zestawienie przeglądarek i ich wsparcia dla tej funkcji.

| Przeglądarka | Obsługa stałego Punycode |

Jak włączyć / Uwagi |

| Firefox | ✅ Tak | about:config ustaw network.IDN_show_punycode na true |

| Brave | ⚠️ Częściowo | Czasami dostępne brave://flags; może wymagać rozszerzenia |

| Chrome | ❌ Nie | Brak natywnej opcji; tylko automatyczne przełączanie dla podejrzanych domen |

| Edge | ❌ Nie | Brak ręcznej kontroli nad Punycode; działa jak Chrome |

| Opera | ❌ Nie | Brak wsparcia dla stałego Punycode; działa jak Chrome |